Aqua Nautilus 安全研究人员发现了一种新的攻击载体,威胁者利用配置错误的服务器,特别是 JupyterLab 和 Jupyter Notebook 环境,劫持计算资源进行非法体育直播。这种攻击以易受攻击的开发环境为目标,捕获直播并将其重定向到未经授权的平台上,从而牟利。

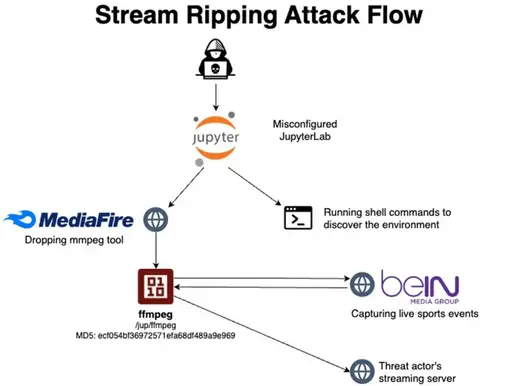

攻击者利用配置错误的 Jupyter 服务器(通常未经身份验证就暴露在互联网上)获得未经授权的访问权限。报告称 “威胁者利用对 Jupyter Lab 和 Jupyter Notebook 的未认证访问,建立初始访问并实现远程代码执行。”

攻击者随后部署了广泛使用的多媒体处理工具 ffmpeg,以捕获实时体育广播并将其重定向到非法流媒体平台。这种技术被称为 “流撕裂”(stream ripping),通过将活动掩盖为良性服务器操作来绕过检测。

体育直播流媒体盗版对娱乐业的威胁日益严重,影响到广播公司、体育联盟和球队。Aqua Nautilus 强调指出: “未经授权的转播已成为普遍现象,不仅影响到大型联赛,也影响到依赖付费观众的小型球队”。这给合法平台造成了巨大的收入损失和损害。

在这一具体案例中,攻击者以卡塔尔 beIN 体育网络为目标,捕获欧洲冠军联赛的转播,并将其重定向到外部平台(如 ustream.tv)。这些平台通过广告收入和付费订阅产生收入,威胁者利用这些收入非法获取经济利益。

JupyterLab 和 Jupyter Notebooks 是数据科学的流行工具,但容易配置错误,从而遭受攻击。主要漏洞包括:

- 开放访问: 未经身份验证就连接到互联网的服务器。

- 令牌管理不善: 暴露的令牌允许未经授权的访问。

- 缺乏防火墙: 缺乏网络限制,导致环境不受保护

根据 Aqua Nautilus 的数据,约有 15,000 台 Jupyter 服务器暴露在互联网上,其中约 1%可远程执行代码。

研究人员利用他们的蜜罐网络以及 Aqua Tracee 和 Traceeshark 等工具分析了这次攻击。Traceeshark 能够详细检查 8000 多个事件,揭示可疑模式,如重复执行 ffmpeg 和不寻常的 IP 活动。“研究人员指出:”当观察到进程树中显示的大量 ffmpeg 执行命令时,情况就变得可疑了,尤其是所涉及的 IP 地址的不寻常模式。

Traceeshark 的进程树 | 图片: Aqua Nautilus

调查显示,攻击者从未经验证的来源下载了 ffmpeg,并将其配置为谨慎地捕获实时流。通过跟踪命令,Aqua Nautilus 确定 ustream.tv 是这些非法广播的最终目的地。

虽然此类攻击的直接危害似乎仅限于娱乐领域,但 Aqua Nautilus 警告说,它还会带来更广泛的风险: “攻击者进入了用于数据分析的服务器,这可能会对任何组织的运营造成严重后果。潜在的风险包括拒绝服务、数据篡改、数据窃取、人工智能和 ML 程序损坏、横向移动到更关键的环境,以及在最坏的情况下,造成巨大的财务和声誉损失。”

为了降低这些风险,Aqua Nautilus 建议:

- 安全配置: 为 Jupyter 服务器使用强身份验证、受限 IP、HTTPS 和适当的令牌管理。

- 定期更新: 确保更新所有服务器和工具,修补漏洞。

- 网络监控: 部署 Aqua Tracee 等工具,实时检测异常活动